Cisco presentó su informe sobre Ciberseguridad

La edición 2018 del tradicional informe revela la confianza que tienen los líderes de seguridad en la automatización, el Machine Learning y la Inteligencia Artificial para defenderse de las amenazas. Más de la mitad de los ataques resultaron en daños financieros de más de US$ 500,000.

Durante la presentación realizada para la prensa de la región por Ghassan Dreibi, Manager en Planning & Strategy Business Develoment Security para Latinoamérica; Juan Marino, gerente de Desarrollo de Negocios de Seguridad Cono Sur; y Daniel García, Security Consulting Systems Engineer; de Cisco; advirtieron que si bien el cifrado está destinado a mejorar la seguridad, el volumen expandido de tráfico web cifrado (50% a partir de octubre de 2017), tanto legítimo como malicioso, ha generado más desafíos para los expertos que intentan identificar y monitorear posibles ataques. Los investigadores de amenazas de la compañía observaron un aumento de más del triple en la comunicación de red cifrada, utilizada por las muestras de malware analizadas durante un período de 12 meses.

En este contexto, la aplicación del aprendizaje automático puede ayudar a mejorar las defensas de seguridad de la red y, con el tiempo, “aprender” a detectar automáticamente patrones inusuales en el tráfico web cifrado, la nube y los entornos de IoT. Algunos de los 3,600 encargados de seguridad de la información entrevistados para el estudio declararon que dependían y estaban ansiosos por agregar herramientas como el Machine Learning y la Inteligencia Artificial, pero se frustraron por la cantidad de falsos positivos que generan, teniendo en cuenta que ambos están en etapa de desarrollo y mejorarán con el paso del tiempo, ya que aprenderán a distinguir la actividad “normal” de los entornos de red que están monitoreando.

Asimismo, los ataques a la cadena de suministro aumentan en velocidad y complejidad. Estos ataques pueden impactar a las computadoras en una escala masiva y tienen la capacidad de persistir durante meses o incluso años: “Los defensores deben ser conscientes del riesgo potencial de usar software o hardware de organizaciones que no parecen tener una postura de seguridad responsable”, advierten desde Cisco. De hecho, dos de estos ataques en 2017, Nyetya y Ccleaner, infectaron a los usuarios atacando software confiable. La compañía recomienda que los defensores deberían revisar las pruebas de eficacia de las tecnologías de seguridad de terceros, para ayudar a reducir este riesgo.

A modo de conclusión, los ejecutivo hicieron especial hincapié en que los defensores confirmen que se cumplan las políticas y prácticas corporativas para el parches para aplicaciones y para el sistema operativo; realicen análisis más profundos y avanzados; lleven a cabo copias de seguridad de los datos con frecuencia y npruebe los procedimientos de restauración; y un análisis de seguridad del microservicio, el servicio en la nube y los sistemas de administración de aplicaciones.

Si querés capacitarte en el nuevo curso "Cybersecurity" de Cisco y Fundación Proydesa, hacé click aquí

Prepararse para el paso más importante: Fast Track

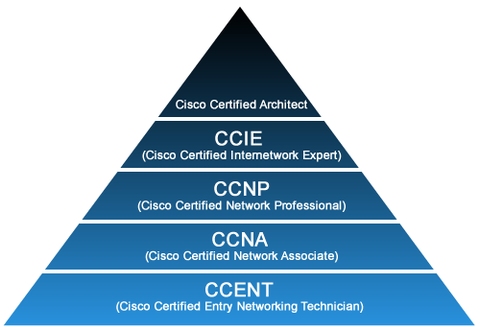

Obtener la Certificación CCNA es el objetivo al que todo especialista en Networking aspira para comenzar su carrera en este fascinante mundo. Por eso hoy vamos a recordar por qué es tan importante en el ámbito laboral:

Según una encuesta de CompTIA, (Employer Perceptions of IT Training and Certification) acerca de qué criterios utilizan los IT Managers a la hora de contratar personal técnico, podemos sacar algunas conclusiones muy interesantes:

- Búsqueda: 91% de los Managers, con decisión de contratar, consideran la certificación IT como una parte de su criterio de búsqueda de candidatos.

- Evaluación: El 86% de los Managers que tienen decisión de contratar consideran que disponer de certificaciones IT es prioridad alta o media alta durante el proceso de evaluación del candidato.

- Verificación: El 80% de los Directores de RRHH verifican las certificaciones de los candidatos.

- Valoración: 64% de los Managers indican que la puntuación de la certificación es tenida muy en cuenta a la hora de valorar el conocimiento y la experiencia del candidato.

Según un estudio de IDC (Cloud´s Impact on IT Organizations and Staffing), la certificación, la formación y la experiencia son tres de las cuatro características más importantes que se tienen en cuenta a la hora de contratar un empleado para una posición relacionada con Cloud Computing.

Según la encuesta realizada recientemente por la Telecommunications Industry Association, a más de 400 CIOs de todo el mundo, la certificación oficial de Cisco, en sus diferentes variantes: CCNP, CCNA, CCIE,…, sigue estando, en 2017, entre las top certificaciones más demandadas por las empresas, a la hora de buscar ingenieros para sus departamentos IT.

¿Qué beneficios ofrecen las certificaciones para las empresas y los profesionales que las poseen?

Diversos artículos e informes existen en la web que abordan los beneficios de poseer certificaciones. Estos beneficios son tanto para la persona que las obtiene como para la empresa lo contrata.

Empezando por la empresa, podemos mencionar como beneficios:

Asegura la competencia técnica de los profesionales de IT al medir de manera precisa los conocimientos y habilidades que posee el trabajador en relación a un perfil laboral.

- El personal es más efectivo y eficiente al momento de culminar las tareas relacionadas con proyectos en networking.

- Se reducen los tiempos para la inducción del personal en las tareas propias de un cargo ya que son más rápidos al momento de adquirir las competencias relacionadas con una labor.

- Garantía de un mejor rendimiento laboral tanto individual como grupal

- Credibilidad en el mercado de trabajo dada por poseer una fuerza laboral de excelencia.

- Reducción en los costos de soporte, ya que el personal capacitado realiza las tareas con mejores resultados y menos necesidad de correcciones. En consecuencia, son más efectivos y eficientes durante la resolución de fallas

- Presentan un mejor desempeño laboral.

En Fundación Proydesa desarrollamos el curso llamado Fast Track, pensado especialmente para todos aquellos que quieren prepararse bien para rendir su examen de Certificación CCNA. Se trata de un entrenamiento intensivo a cargo de profesores Certificados que pone énfasis en todos los contenidos teóricos/prácticos, como en las problemáticas del examen.

Tiene dos modalidades: presencialidad tecnológica y online.

Para ver las fechas de comienzo, hacé click aquí

Se produjo el ataque DDoS más grande de la historia y ¿nadie se dio cuenta?

El pasado miércoles se registró el peor ataque DDoS de la historia conocida de Internet. Con un pico de 1,35 Tbps, este ataque dejó en fuera de juego a GitHub, una de las plataformas más utilizadas de Internet. Este brutal ataque nos va a servir para volver a recordar el concepto de ataque DDoS, sus precios en el mercado negro o recopilar un ranking con los mayores ataques de este tipo de la historia reciente de Internet.

Los ataques DDoS están a la orden del día y desde hace un par de años oímos hablar mucho sobre ellos. Sin duda, el ataque a DynDNS de octubre de 2016 que tumbó medio Internet dejando en fuera de juego servicios como Netflix, PayPal, Reddit, Spotify, Twitter o Xbox, ha sido uno de los más sonados, pero no el único que se ha producido. Para intentar arrojar un poco de luz, vamos a explicar que es eso de DDoS o Distributed Denial of Service.

Para entender un ataque DDoS, primero tenemos que hablar de DoS o Ataque de denegación de servicio. Esto no es más que un ataque realizado contra una red o un sistema de ordenadores que provoca que los recursos dejen de estar disponibles para los usuarios legítimos. Normalmente, se provoca mediante la pérdida de la conectividad por la red por el excesivo consumo de ancho de banda del atacante. Por ejemplo, tenemos un caso de una empresa que “inundó” la red de su competencia con millones de correos basura, dejándole con problemas para trabajar y un servicio ralentizado.

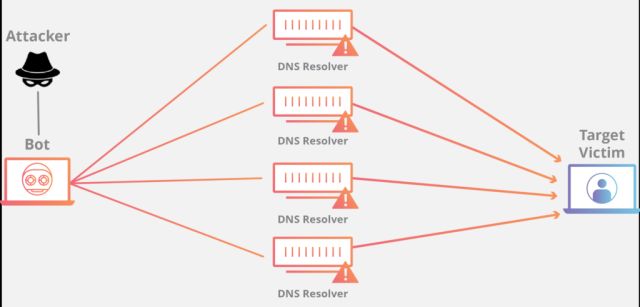

No obstante, hoy en día es complicado que una única fuente de tráfico sea capaz de hacer un ataque DoS efectivo contra algún elemento crítico de Internet o contra alguna plataforma muy popular debido a las medidas de protección que tienen establecidas. En este panorama, surge el concepto de DDoS o ataque de denegación de servicio distribuido. Aquí se genera un gran flujo de información desde varios puntos de conexión hacia un mismo punto de destino.

Lo normal es utilizar una red de bots, ordenadores o dispositivos infectados previamente para trabajar de forma conjunta en el ataque. Su sencillez y eficacia le hace ser de las más utilizadas del mundo. Además, en los últimos tiempos se ha dejado de utilizar ordenadores y se ha apostado por el Internet de las cosas, como la red Mirai, utilizada para algunos de los peores ataques realizados.

Tipo de ataques DDoS

Un ataque de denegación del servicio impide que los usuarios utilicen una red por estar colapsada, no obstante, se pueden realizar de diferentes formas según podemos leer en Wikipedia:

- Consumo de recursos computacionales, tales como ancho de banda, espacio de disco, o tiempo de procesador.

- Alteración de información de configuración, tales como información de rutas de encaminamiento.

- Alteración de información de estado, tales como interrupción de sesiones TCP (TCP reset).

- Interrupción de componentes físicos de red.

- Obstrucción de medios de comunicación entre usuarios de un servicio y la víctima, de manera que ya no puedan comunicarse adecuadamente.

¿Cuánto cuesta un ataque DDoS?

Como hemos comentado, los ataques DDoS son muy populares por su bajo coste y sencillez. Basta darse una vuelta por la Dark Web para encontrar decenas de páginas que ofrecen estos servicios desde muy poco dinero. Según Kaspersky Lab, quienes han analizado los servicios DDoS disponibles en el mercado negro, un ataque DDoS puede tener un coste mínimo de 6,5 euros por hora.

Los mayores ataques DDoS de la historia

Según los datos recopilados por Akamai, hace unos días se registró el mayor ataque DDoS de la historia contra GitHub. El ataque de 1,3 Tbps ha sido el doble de potente que el perpetrado en 2016 por la botnet Mirai. Su gran potencia se debe al uso de memcached para amplificar los efectos del ataque sin utilizar una red zombi del Internet de las cosas. Aquí puedes ver los ataques DDoS en tiempo real.

Es decir, que el ataque del pasado mes de febrero de 2018 es el mayor de la historia, al menos que se haya hecho público, con 1,3 Tbps de pico de tráfico. Siguiendo con otros ataques, en 2015 la BBC recibió un ataque con picos de 600 Gbps. Le sigue Spamhaus, una web holandesa, que recibió 400 Gbps.

Sin duda, ataques muy potentes y complicados de detener. Además, la facilidad y las medidas que ayudan a amplificarlos, nos hablan de que este ataque de 1,3 Tbps no va a ser el mayor de la historia por mucho tiempo.

Si querés capacitarte en Cybersecurity, la nueva carrera de Cisco Networking Academy, hacé click aquí