Two Bits Circus, cuando la tecnología se convierte en espectáculo

“Todos los años, por el mes de marzo, una familia de gitanos desarrapados plantaba su carpa cerca de la aldea, y con un grande alboroto de pitos y timbales daban a conocer los nuevos inventos. Primero llevaron el imán. Un gitano corpulento de barba montaraz y manos de gorrión, que se presentó con el nombre de Melquíades, hizo una truculenta demostración pública de lo que él mismo llamaba la octava maravilla de los sabios alquimistas de Macedonia. (…) En marzo volvieron los gitanos. Esta vez llevaban un catalejo y una lupa del tamaño de un tambor, que exhibieron como el último descubrimiento de los judíos de Amsterdan”. Para Aureliano Buendía, el inmortal personaje creado por Gabriel García Márquez en Cien años de soledad, la ciencia llegaba hasta el recóndito Macondo gracias al circo de los gitanos. Será porque, como decía Arthur C. Clarke, toda tecnología suficientemente avanzada es indistinguible de la magia. Y el circo siempre fue un lugar propicio para los magos.

Hoy los hombres bala, las mujeres forzudas y los domadores de leones desdentados han perdido la capacidad de fascinación que conquistó a los niños de medio mundo durante pasadas décadas. El circo, en su versión tradicional -la de carpa, sillas plegables y animales-, ha sido desbancado por entretenimientos más sofisticados. Sin embargo, su espíritu, el de la diversión a través del asombro, sigue vivo; tan sólo hay que buscarlo en otras experiencias. Two Bit Circus ha llevado la máxima circense del más difícil todavía a sus espectáculos hasta convertirlos, según el USA Today “en la fantasía de un inventor loco”: sensores, cámaras, acelerómetros, ordenadores, robots… todo conectado en lo que Brent Bushnell y Eric Gradman, los creadores del show, llaman “ingeniería del entretenimiento”.

Uno de estos dos frikis, como ellos mismos se denominan, también proviene, al igual que Aureliano Buendía, de una saga enamorada de la magia. Su padre, Nolan Bushnell, fue el fundador de Atari, empresa pionera en el mundo de los videojuegos. Bret comparte con su padre la pasión por los juegos y la convicción de que a través de ellos se pueden conseguir grandes cosas. Por ejemplo, hacer que los niños se interesen por la tecnología. Por eso Two Bit Circus envía a los colegios kits robóticos antes de cada evento, para que los pequeños experimenten y descubran lo divertida que puede ser la ingeniería. Bushnell asegura que “en la lista de deseos de todo el mundo figura tener nuevas experiencias vitales”. Como, por ejemplo, ser sumergido en una bola de fuego de tres metros. Y vivir para contarlo.

¿Qué son y cómo funcionan las llamadas de Voz HD?

Si en alguna ocasión ha sentido cómo en una de sus últimas llamadas su interlocutor parecía encontrarse a apenas unos centímetros de su oreja, es muy posible que esa llamada se hubiera realizado en alta definición. Se puede averiguar con claridad por la nitidez del sonido y la eliminación por completo del ruido del ambiente.

La Voz HD emplea un rango de frecuencias más elevado que las llamadas convencionales y, al mismo tiempo, eliminan los sonidos de fondo, con lo que se puede mantener una conversación sin problemas en pleno fragor del tráfico en la mitad de un bar. Pero posiblemente lo que más llame la atención al usuario sea la nitidez con la que se escucha a su interlocutor al otro lado de la línea. Se trata en definitiva de la misma calidad de audio que ofrecen las aplicaciones de VoIP pero con la ventaja de que no se consumen datos y no es necesario ejecutar ninguna app para poder disfrutar de ellas.

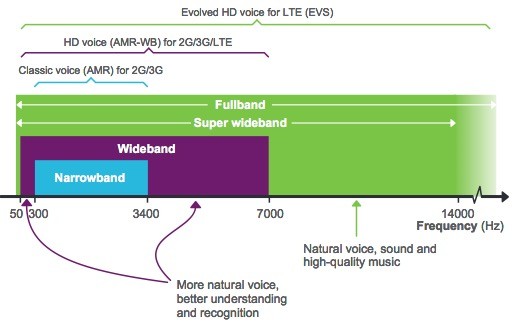

Las llamadas de voz tradicionales en móvil capturan sonido entre las frecuencias de 300 Hz a los 3,4 kHz. La voz humana, en cambio, se mueve en un rango que va desde los 80 Hz y llega hasta los 14 kHz. Con la Voz HD se amplía el espectro de frecuencias, de tal forma que el intervalo de frecuencias pasa a ser de 100 Hz a 7 kHz.

Existen nada menos que 9 tipos de velocidades de bit para transmitir llamadas dentro de esta tecnología de voz HD vía códec AMR-WB que van desde los 6,60 kbps utilizado cuando no existen condiciones de radio óptimas (no se considera voz HD) pasando por los 12,65 kbps que es la velocidad de bit utilizada actualmente, hasta los 23,85 kbps (Velocidad de bit utilizada para rangos de frecuencia entre 6.4KHz y 7KHz.

En la actualidad, los principales operadores ofrecen esta calidad de audio en su red y por extensión, la proveen a los OMV a los que surten su servicio. Sin embargo, esta funcionalidad necesita de ciertos requisitos para estar operativa: ambos móviles, tanto el que llama como el que contesta, deben soportar esta funcionalidad (la gran mayoría de los de última generación lo hacen, aunque los operadores ofrecen listados de equipos compatibles), por otro lado, ambos dispositivos deben contar con cobertura 3G o 4G para poder disfrutar de la Voz HD. Y el último requisito, posiblemente el más restrictivo, es que para disfrutar de esta calidad de audio ambos equipos deben pertenecer a la misma red (aunque sean operadores diferentes).

Android 5.1

El sistema de llamadas de alta definición que trae consigo Android 5.1 tiene varios requisitos para funcionar y es distinto a lo que hemos comentado anteriormente.

Esos sistemas suelen mejorar la calidad debido a que se utiliza una mayor gama de frecuencia para capturar los sonidos que de forma tradicional, por tanto es requisito tener un terminal con un micrófono capaz de ello, soporte del códec adecuado, etcétera.

La tecnología de Android 5.1 está basada en VoLTE y promete un cambio de calidad similar al que se experimenta al pasar a escuchar radio FM a música en CD. El concepto es similar a Voz HD pero al trabajar sobre LTE se permite una mayor tasa de bits y se está explorando el uso de un nuevo códec EVS en lugar de AMR-WB, utilizado ya en las llamadas HD.

Fabricar piel humana con impresoras 3D, un gran paso para la medicina

La noticia parecía una broma, pero iba en serio. En enero del pasado año, medios de comunicación de todo el mundo recogían la información lanzada por la empresa china Winsun: habían conseguido construir un edificio de cinco plantas en 24 horas utilizando una impresora 3D. Y por tan sólo 4.000 euros. A las magdalenas, zapatillas deportivas y teléfonos se unían las casas. Y es que todo parece posible para una tecnología muy joven que se encuentra en plena expansión. La prestigiosa revista New Scientist comenzó a hablar ya en 2011 de la nueva revolución industrial para referirse a las impresoras 3D, y varios investigadores anunciaron la posibilidad de imprimir órganos que puedan ser trasplantados a seres humanos en un tiempo cercano.

Es difícil predecir con exactitud cuándo se producirá ese primer trasplante y qué órgano será el elegido, aunque ya se han llevado a cabo con éxito experimentos con animales (riñones y glándula tiroides). Uno de los campos, como explica Nieves Cubo (investigadora en la universidad Carlos III de Madrid y especialista en Bioingeniería), en el que la bioimpresión puede resultar de gran utilidad a corto plazo es en el de la piel y huesos. La piel es el mayor órgano del cuerpo humano (puede ocupar aproximadamente 2m2 y pesar hasta cinco kilos) y resulta de una gran importancia como protectora y para preservar la estructura del organismo. De ahí que la posibilidad de restaurar estos tejidos resulte una esperanza de cura para pacientes con graves quemaduras, en los que sus células son ya incapaces de regenerar la piel afectada.

La investigadora española, se muestra optimista sobre las posibilidades de esta nueva tecnología, a pesar de las muchas dificultades que ofrece encontrar materiales estables donde fijar las células. No existe, por ejemplo, un material universal que sirva para todo tipo de tejidos. El optimismo de Cubo proviene de su confianza en el conocimiento compartido: “la impresión 3D nos permite enviarnos objetos. Puedo hacer una pieza, subirla a la nube e irme a dormir. Y al día siguiente, cuando me levanto, alguien desde otra parte del mundo lo ha modificado, lo ha mejorado y lo ha subido a Internet”. Estos procesos, impulsados por investigadores jóvenes que incorporan de forma natural el espíritu colaborativo de Internet, son la esperanza para que muchos trabajos avancen más rápido. Es la aplicación práctica del ideal que defendió siempre otra pionera, la activista Margaret Fuller, cuando afirmaba “si tienes conocimiento, permite que otros enciendan en él sus antorchas”.